INTERNET DE LAS COSAS

Riesgos para la Seguridad«(…)no existe apenas diferencia entre la vida real y la digital. De hecho, hay mucha gente que vive más tiempo en el mundo digital, bien por trabajo o por decisión propia. Es por eso que debemos cuidar nuestra vida digital de la misma forma que hacemos en la vida real.»

Referencias y valoración

Referencias y valoración

Fuentes bibliográficas

A

- Agencia Española de Protección de Datos ( fecha de consulta : 13 Abril 2015). Disponible en: https://www.agpd.es/portalwebAGPD/index-ides-idphp.php ALTA

- Agencia Europea para la Seguridad de la Información y las Redes (ENISA). Panorama de amenazas 2014 de la agencia europea de seguridad en las redes y de la información. [En línea]. ( fecha de consulta : 22 Marzo 2015) Disponible en: https://www.incibe.es/blogs/post/Seguridad/BlogSeguridad/Articulo_y_comentarios/ENISA_2014 ALTA

- AVOGADOS NOVA VIGO . (2015) La reforma del código penal; delitos contra propiedad intelectual e industrial. AVOGADOS NOVA VIGO. ( en línea) . ( fecha de consulta : 20 Marzo 2015). Disponible en : http://avogadosnovos.gal/blog/2015/03/17/1014/ MEDIA

C

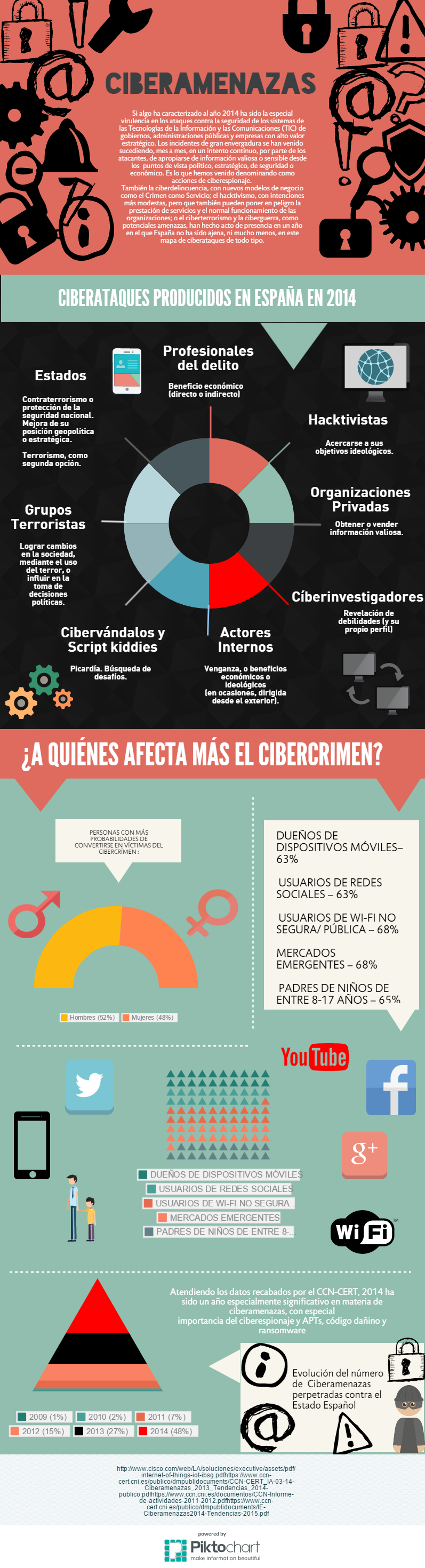

- CENTRO CRIPTOLÓGICO NACIONAL . Ciberamenazas 2014 Tendencias 2015 Resumen Ejecutivo ( en línea): CCN-CERT. 2014 ( fecha de consulta : 2 Marzo 2015). Disponible en : https://www.ccn-cert.cni.es/publico/dmpublidocuments/IE-Ciberamenazas2014-Tendencias-2015.pdf ALTA

- Ciberseguridad y defensa frente a los ciberataques. [en línea]. ( fecha de consulta : 20 Abril 2015) Disponible en: https://www.youtube.com/watch?v=5XxS9mZZfKs&feature=youtu.be ALTA

- Cisco (s.f.). Internet of Things (IoT). Cisco. [en línea] ( fecha de consulta : 1 Marzo 2015)Disponible en: http://www.cisco.com/web/solutions/trends/iot/overview.html ALTA

- Critical Security Controls.-Critical Security Controls for Effective Cyber Defense.-[En línea].- fecha de consulta [ 25 de abril de 2015].-Disponible en: http://www.sans.org/critical-security-controls/ MEDIA

E

- Elvira Mifsud.-[26 de Marzo de 2012].-MONOGRÁFICO: Introducción a la seguridad informática.- Políticas de seguridad.-Observatorio Tecnológico. Ministerio de cultura, educación y deporte. Páginas 5 a 8.0-[En línea].-fecha de consulta [12 de abril de 2015].-Disponible en: http://recursostic.educacion.es/observatorio/web/es/component/content/article/1040-introduccion-a-la-seguridad-informatica?start=4 ALTA

- Euronews. Redacción Bruselas. (2015). En 2018 los coches tendrán llamada automática de emergencia. Fecha de consulta [2 Mayo 2015], de Euronews Sitio web: http://es.euronews.com/2015/04/28/en-2018-los-coches-tendran-llamada-automatica-de-emergencia/ ALTA

- EUROPA PRESS. (2015)IBM crea una nueva unidad de Internet de las Cosas con una inversión de 2.800 millones EUROPA PRESS .( en línea). ( fecha de consulta : 15 Abril 2015). Disponible en : http://www.europapress.es/economia/noticia-ibm-invertira-2800-millones-nueva-unidad-internet-cosas-20150331151639.html MEDIA

F

- Fundación Telefónica. (2015). La Sociedad de la Información en España 2014. Fecha de consulta [15 de Abril de 2015], de Fundación Telefónica. Sitio web: http://www.abc.es/gestordocumental/uploads/internacional/siE2014.pdf MEDIA

- FOJON, Enrique , COZ , José Ramón, MIRALLES, Ramón y LINARES Samuel . (2012)La Ciberseguridad Nacional un compromiso de todos .Spanish Cyber Security Institute ( en línea) .( fecha de consulta : 1 Mayo 2015). Disponible en : file:///C:/Users/Usuario/Downloads/informescsi21340868618.pdf ALTA

- Fox-Brewster, T. (2015). Hacker Implants NFC Chip In His Hand To Bypass Security Scans And Exploit Android Phones. Fecha de consulta [4 Mayo 2015], de Forbes Sitio web: http://www.forbes.com/sites/thomasbrewster/2015/04/27/implant-android-attack/ ALTA

G

- Gartner (2015). Gartner. Fecha de consulta [1 Mayo 2015] Disponible en: http://www.gartner.com/technology/research/internet-of-things/ ALTA

- Gobierno de España. Presidencia de Gobierno. (2013). Estrategia de ciberseguridad nacional. [En línea] ( fecha de consulta : 3 Marzo 2015) Disponible en: http://www.lamoncloa.gob.es/documents/20131332estrategiadeciberseguridadx.pdf ALTA

- Gobierno de España. Presidencia de Gobierno. La seguridad en red: Informe anual 2013 [en línea]. ( fecha de consulta : 18 Marzo 2015) Disponible en:

- http://www.lamoncloa.gob.es/serviciosdeprensa/notasprensa/Documents/_Informe_Seguridad_Nacional%20Accesible%20y%20Definivo.pdf ALTA

- GOMEZ LOPEZ, Carlos. (2015)Ciberseguridad en España : Perspectiva del Mando Conjunto de Ciberdefensa ( en línea) ( fecha de consulta : 5 Marzo 2015). Disponible en : http://tstc.ugr.es/pages/actividades_de_extension/conferencias/20150116ciberseguridadenespaaa/! ALTA

- GOMEZ , Miguel. (2014)¿ Valoramos la Propiedad Intelectual en Internet? Abogacía Española Consejo General (en línea) : ( fecha de consulta : 20 de Marzo 2015). Disponible en : http://www.abogacia.es/2014/06/16/valoramos-la-propiedad-intelectual-en-internet/ ALTA

H

- Herrera, C. (2015). Vicente Martín: Los ordenadores cuánticos romperán la criptografía clásica. Tendencias 21. [en línea] ( fecha de consulta : 8 Abril 2015)Disponible en: http://www.tendencias21.net/Vicente-Martin-Los-ordenadores-cuanticos-romperan-la-criptografia-clasica_a40286.html ALTA

- Hofner, M. (2015). The Internet of Things (IoT) and Security Risks. Symantec. [en línea] ( fecha de consulta : 6 Abril 2015)Disponible en: http://www.symantec.com/connect/blogs/internet-things-iot-and-security-risks ALTA

I

- Instituto Español de Estudios Estratégicos. Ciberseguridad: Retos y amenazas a la seguridad nacional en el ciberespacio. [En línea]. ( fecha de consulta : 26 Abril 2015)Disponible en: http://www.cni.es/comun/recursos/descargas/Cuaderno_IEEE_149_Ciberseguridad.pdf ALTA

- INSTITUTO ESPAÑOL DE ESTUDIOS ESTRATÉGICOS. (2010) Cuadernos de Estrategia : Ciberseguridad. Retos y amenazas a la seguridad nacional en el ciberespacio Ministerio de Defensa .( en línea).( fecha de consulta : 3 Abril 2015). Disponible en : http://www.cni.es/comun/recursos/descargas/Cuaderno_IEEE_149_Ciberseguridad.pdf ALTA

J

- Jiménez, M. (2015). Internet de las cosas, el próximo gran negocio y el siguiente gran reto para la seguridad. Fecha de consulta [fecha de consulta : 4 Febrero 2015], de Cinco Días Sitio web: http://cincodias.com/cincodias/2014/01/10/tecnologia/1389382755_447322.html MEDIA

- Jorge Mieres.-[Enero 2009].-Ataques informáticos.-Debilidades de seguridad comúnmente explotadas.- Apartados 8 y 9.[En línea].- fecha de consulta [fecha de consulta : 25 de abril de 2015].-Disponible en: https://www.evilfingers.com/publications/white_AR/01_Ataques_informaticos.pdf ALTA

M

- MERINO, Silvia . (2015)Cumplimiento , seguridad y control en la nube ¿ es posible? Blogs KPMG .( en línea).( fecha de consulta : 13 de Marzo 2015). Disponible en : http://www.kpmgciberseguridad.es/cumplimiento-seguridad-y-control-en-la-nube-es-posible/ MEDIA

N

- N, J. (coord.) Manual de Estudios Estratégicos y Seguridad Internacional, Plaza & Valdés, Madrid, 2013. [en línea] ( fecha de consulta : 2 de Mayo 2015). Disponible en: https://www.academia.edu/11301938/TORRES_M._Ciberguerra_en_JORDAN_J._coord._Manual_de_Estudios_Estrat%C3%A9gicos_y_Seguridad_Internacional_Plaza_and_Vald%C3%A9s_Madrid_2013._ISBN_978-84-15271-59-8_pp._329-348 MEDIA

O

- Organization of American States. Trend Report: Cyber Security of Critical Infrastructures in the Americas (2014). [en línea] ( fecha de consulta : 27 Abril 2015) Disponible en: http://www.trendmicro.com/us/security-intelligence/research-and-analysis/critical-infrastructures-security/index.html?cm_mmc=VURL:www.trendmicro.com-_-VURL-_-/oas/index.html-_-vanity MEDIA

P

- Panda Security. (2015). Internet de las Cosas vulnerables: la seguridad cuando está todo conectado. Fecha de consulta [fecha de consulta 30 Marzo 2015], de Panda Security Sitio web: http://www.pandasecurity.com/spain/mediacenter/seguridad/internet-de-las-cosas-vulnerables-la-seguridad-cuando-esta-todo-conectado/ BAJA

- PEREZ, Jose Manuel. (2014) Internet de las cosas y protección de los consumidores orientada a procesos máquina a máquina La protección de la propiedad Industrial e Intelectual en Internet. Universitat Oberta de Catalunya. (en línea) .( fecha de consulta : 25 Marzo 2015). Disponible en : http://edcp.uoc.edu/symposia/lang/es/jose-manuel-perez-marzabal-internet-de-las-cosas-y-proteccion-de-los-consumidores-orientada-a-procesos-maquina-a-maquina/ ALTA

- PERRET, Guillaume . (2015) La protección de la propiedad Industrial e Intelectual en Internet . Eurojuris España (en línea) ( fecha de consulta : 22 Marzo 2015). Disponible en : http://www.asociacion-eurojuris.es/publicaciones/la-proteccion-de-la-propiedad-industrial-e-intelectual-en-internet/ MEDIA

- PORTAL ADMINISTRACION ELECTRONICA . (s.f)La Firma Electrónica .Gobierno de España. ( en línea).( fecha de consulta : 26 de Marzo 2015). Disponible en : http://firmaelectronica.gob.es/Home/Ciudadanos/Firma-Electronica.html ALTA

- POOLE, Emma . (2014)El mundo nuevo de la tecnología ponible : ¿ Qué consecuencias tiene para la propiedad intelectual?.Organización Mundial de la Propiedad Intelectual . ( en línea). ( fecha de consulta : 13 Abril 2015). Disponible en : http://www.wipo.int/wipo_magazine/es/2014/03/article_0002.html ALTA

Q

- ¿Qué es un ataque (Informático) basado en hardware?.-[En línea].-fecha de consulta: [13 de febrero de 2015]. ( fecha de consulta : 20 Abril 2015) Disponible en: http://www.subinet.es/que-es-un-ataque-informatico-basado-en-hardware/ ALTA

R

- Redacción VSAntivirus[17 de septiembre de 2012].-Las 20 vulnerabilidades más críticas en Internet: VSantivirus No. 801 – Año 6.-Resumen del artículo publicado por The SANS Institute.-[En línea].(fecha de consulta 27 de enero de 2015].-Disponible en: http://www.vsantivirus.com/20vul.htm MEDIA

S

- SANCHEZ, Julio . (2015) Privacidad e Internet de las cosas , la tormenta perfecta . El Economista . ( en línea). (fecha de consulta : 26 de Marzo 2015). Disponible en : ttp://eleconomista.com.mx/tecnociencia/2015/01/07/privacidad-e-internet-las-cosas-tormenta-perfecta MEDIA

- SIRERA, Cristina . (2014) Internet de las Cosas y Seguridad. Código Legal. ( en línea) . ( fecha de consulta : 24 Abril 2015). Disponible en : http://codigolegal.com/internet-de-las-cosas-y-seguridad/ ALTA

- SIRERA, Cristina .(2015) Nuevos negocios y aplicaciones: Big Data y la evolución del Internet de las Cosas. Una segunda revolución industrial. Elzaburu ( en línea) ( fecha de consulta : 22 Marzo 2015). Disponible en : http://elzaburu.blogspot.com.es/2015/01/nuevos-negocios-y-aplicaciones-big-data.html ALTA

- SIRERA, Cristina . (2015)¿De quién son los datos en el Internet de las cosas y los wearables de salud? ¿Dónde están los límites del Big Data? Código Legal . ( en línea) .( fecha de consulta : 15 Abril 2015). Disponible en : http://codigolegal.com/de-quien-son-los-datos-en-el-internet-de-las-cosas-y-los-wearables-de-salud-donde-estan-los-limites-del-big-data/ ALTA

- SRI Consulting Business Intelligence. (2008). Conference Report CR 2008-07. Disruptive Ciil Techonologies With Potential Impacts on US Interests Out to 2025 Fecha de consulta [Fecha de consulta 4 de Febrero de 2015], de National Intelligence Council Sitio web: http://fas.org/irp/nic/disruptive.pdf ALTA

T

- Telefónica se une al operador coreano KT para impulsar el Internet de las Cosas La Vanguardia. Europa Press: Telefónica I+D y KT adoptarán la plataforma abierta Fiware y desarrollarán en conjunto modelos de datos estándares para los futuros objetos y dispositivos conectados [en línea] ( fecha de consulta : 2 Abril 2015)Disponible en: http://www.lavanguardia.com/tecnologia/internet/20150309/54427997781/telefonica-kt-internet-cosas.html MEDIA

- TICBEAT. (2014)La protección de datos en la era del internet de las cosas .TICbeat .( en línea): ( fecha de consulta : 28 de Abril 2015). Disponible en : http://www.ticbeat.com/seguridad/proteccion-datos-era-internet-cosas/ ALTA

- THIBER. CIBERElcano , (2015)Informe mensual de Ciberseguridad. Real Instituto Elcano. ( en línea).( fecha de consulta : 25 Marzo 2015). Disponible en: http://www.realinstitutoelcano.org/wps/wcm/connect/f2e3b68047ad5708b375b7fdc77a4991/Ciber_Elcano_Num1.pdf?MOD=AJPERES&CACHEID=f2e3b68047ad5708b375b7fdc77a4991

- Thiber: the cybersecurity think tank. [en línea] Disponible en: http://www.thiber.org/ ALTA Tilves, M. (2015). Los riesgos de seguridad del incipiente Internet de las Cosas. SiliconWeek. [en línea] ( fecha de consulta : 7 Marzo 2015)Disponible en: http://www.siliconweek.es/e-innovation/los-riesgos-de-seguridad-del-incipiente-internet-de-las-cosas-76884 MEDIA

V

- Vermesan, O. y Friess, P. (eds.)(2014). Internet of the Things – From Research and Innovation to Market Deployment. IERC: River Publishers. [en línea] ( fecha de consulta : 9 Marzo 2015)Disponible en: http://www.internet-of-things-research.eu/pdf/IERC_Cluster_Book_2014_Ch.3_SRIA_WEB.pdf ALTA

- VILLALON , Antonio, HOLGUIN , Jose Miguel , BELDA, Nelo , VILA , Jose. (2011) Protección de Infraestructuras Criticas 2011.Aeiciberseguridad. ( en línea). ( fecha de consulta : 18 Abril 2015). Disponible en : http://www.aeiciberseguridad.es/descargas/categoria6/4508139.pdf ALTA

- Centro Nacional de Inteligencia ( fecha de consulta : 25 Abril 2015). Disponible en : http://www.cni.es/ ALTA

W

- Wigle, L. (2015). Takeaways from International Data Privacy Day: The Internet of Things. Fecha de consulta [18 Febrero 2015], de Dark Reading Sitio web: http://www.darkreading.com/partner-perspectives/intel/takeaways-from-international-data-privacy-day-the-internet-of-things/a/d-id/1318878 ALTA

- Wigle, L. (2014). Securing the Internet of Things. Fecha de consulta [18 Febrero 2015], de Dark Reading Sitio web: http://www.darkreading.com/partner-perspectives/intel/securing-the-internet-of-things/a/d-id/1318072 ALTA

Y

- Yarnoz, C. (2015). La inteligencia francesa podrá acceder a datos privados sin control judicial. Fecha de consulta [15 Abril 2015], de El País Sitio web: http://internacional.elpais.com/internacional/2015/04/13/actualidad/1428940217_473229.html ALTA

Fuentes legales

- Decisión de la Comisión, de 3 de febrero de 2005, por la que se modifica la Decisión 2001/844/CE, CECA, Euratom.

- Diario Oficial Unión Eueropea núm. 31, de 4 de febrero de 2005, páginas 66 a 68 (3 págs.) Directiva 1999/5/CE del Parlamento Europeo y del Consejo, de 9 de marzo de 1999, sobre equipos radioeléctricos y equipos terminales de telecomunicación y reconocimiento mutuo de su conformidad.

- Diario Oficial Unión Eueropea núm. 91, de 7 de abril de 1999, páginas 10 a 28 (19 págs.)

- Directiva 1999/93/CE del Parlamento Europeo y del Consejo, de 13 de diciembre de 1999, por la que se establece un marco comunitario para la firma electrónica.

- Diario Oficial Unión Eueropea núm. 13, de 19 de enero de 2000, páginas 12 a 20 (9 págs.)

- Directiva 2000/31/CE del Parlamento Europeo y del Consejo, de 8 de junio de 2000, relativa a determinados aspectos jurídicos de los servicios de la sociedad de la información, en particular el comercio electrónico en el mercado interior (Directiva sobre el comercio electrónico).

- Diario Oficial Unión Eueropea núm. 178, de 17 de julio de 2000, páginas 1 a 16 (16 págs.) Directiva 2002/21/CE del Parlamento Europeo y del Consejo, de 7 de marzo de 2002, relativa a un marco regulador común de las redes y los servicios de comunicaciones electrónicas (Directiva marco).

- Diario Oficial Unión Eueropea núm. 108, de 24 de abril de 2002, páginas 33 a 50 (18 págs.)

- Directiva 2002/58/CE del Parlamento Europeo y del Consejo, de 12 de julio de 2002, relativa al tratamiento de los datos personales y a la protección de la intimidad en el sector de las comunicaciones electrónicas (Directiva sobre la privacidad y las comunicaciones electrónicas).

- Diario Oficial Unión Eueropea núm. 201, de 31 de julio de 2002, páginas 37 a 47 (11 págs.) Directiva 2002/77/CE de la Comisión, de 16 de septiembre de 2002, relativa a la competencia en los mercados de redes y servicios de comunicaciones electrónicas.

- Diario Oficial Unión Eueropea núm. 249, de 17 de septiembre de 2002, páginas 21 a 26 (6 págs.)

- Directiva 2008/114/CE DEL CONSEJO de 8 de diciembre de 2008 sobre la identificación y designación de infraestructuras críticas europeas y la evaluación de la necesidad de mejorar su protección.

- Diario Oficial de la Unión Europea Núm. 282 Miércoles 23 de noviembre de 2011 Sec. III. Pág. 124

- Ley Orgánica 2/2002 , de 6 de Mayo , Reguladora del control judicial previo del centro Nacional de Inteligencia Boletín Oficial del Estado 7 de mayo de 2002)

- Ley 9/1968, de 5 de abril, sobre secretos oficiales. Boletín Oficial del Estado núm. 84, de 06/04/1968.

- Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter Personal. Boletín Oficial del Estado núm. 298, de 14 de Diciembre de 1991

- Ley 11/2002, de 6 de mayo, reguladora del Centro Nacional de Inteligencia. Boletín Oficial del Estado núm. 109 de 7 de mayo de 2002

- Ley 34/2002, de 11 de julio, de servicios de la sociedad de la información y de comercio electrónico. Boletín Oficial del Estado núm. 166, de 12/07/2002

- Ley 32/2003, de 3 de noviembre, General de Telecomunicaciones. Boletín Oficial del Estado núm. 264, de 04/11/2003

- Ley 59/2003, de 19 de diciembre, de firma electrónica. Boletín Oficial del Estado núm. 304 Sábado 20 diciembre 2003

- Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los Servicios Públicos. Boletín Oficial del Estado núm. 150, de 23 de junio de 2007, páginas 27150 a 27166 (17 págs.)

- Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas. Boletín Oficial del Estado núm. 102, de 29 de abril de 2011, páginas 43370 a 43380 (11 págs.)

- Real Decreto Legislativo 1/1996, de 12 de abril, por el que se aprueba el texto refundido de la Ley de Propiedad Intelectual, regularizando, aclarando y armonizando las disposiciones legales vigentes sobre la materia (Vigente hasta el 05 de Mayo de 2015). Boletín Oficial del Estado de 22 de Abril de 1996

- Real Decreto 114/2000, de 28 de enero, por el que se crea y regula la Comisión Interministerial para actuar contra las actividades vulneradoras de los derechos de propiedad intelectual e industrial. Boletín Oficial del Estado núm. 33, de 8 de febrero de 2000, páginas 5704 a 5706 (3 págs.)

- Real Decreto 281/2003, de 7 de marzo, por el que se aprueba el Reglamento del Registro General de la Propiedad Intelectual. Boletín Oficial del Estado núm. 75, de 28 de marzo de 2003, páginas 12145 a 12153 (9 págs.)

- Real Decreto 421/2004, de 12 de marzo, por el que se regula el Centro Criptológico Nacional. Boletín Oficial de Defensa núm. 10329 de mayo de 2006

- Real Decreto 704/2011, de 20 de mayo, por el que se aprueba el Reglamento de protección de las infraestructuras críticas. Boletín Oficial del Estado núm. 121, de 21 de mayo de 2011, páginas 50808 a 50826 (19 págs.)

- ORDEN PRE/2740/2007, de 19 de septiembre, por la que se aprueba el Reglamento de Evaluación y Certificación de la Seguridad de las Tecnologías de la Información. Boletín Oficial del Estado núm. 230, de 25 de septiembre de 2007, páginas 38781 a 38805 (25 págs.)

Glosario

Glosario

CIBERAMENAZA

Se define como el intento de acceder de forma no autorizada al control de cualquier aparato conectado a la red utilizando un camino de comunicación de datos, según el ICS-CERT (Industrial Control Systems-Cyber Emergency Response Team) y el United States Government Accountability Office.

CIBERSEGURIDAD

Protección de la composición de los sistemas de información y comunicación ante amenazas a través de la red de internet. (Ministerio de Defensa, 2010; p.348)

La Unión Internacional de Telecomunicaciones (UIT) define la ciberseguridad como “el conjunto de herramientas, políticas, conceptos de seguridad, salvaguardas de seguridad, directrices, métodos de gestión de riesgos, acciones, formación, prácticas idóneas, seguros y tecnologías que pueden utilizarse para proteger los activos de la organización y los usuarios en el ciberentorno.” (Caro Bejarano, 2010; p.54-55)

CLOUD COMPUTING O INFORMÁTICA EN LA NUBE

Se define como un conjunto de carácter infinito de servidores de información en los centros de datos mundiales donde se almacena el big data, o grandes cantidades de datos, que están disponibles para los millones de usuarios que descargan información de los diferentes servidores. (Joyanes Aguilar, 2010; p.22)

El National Institute of Standards and Technology (NIST) define Cloud Computing como “un conjunto de hardware y software, almacenamiento, servicios e interfaces que facilitan la entrada de la información como un servicio.” (Joyanes Aguilar, 2010; p.23)

INFRAESTRUCTURAS CRÍTICAS

Según el CCN-CERT y el Ministerio de Defensa, las infraestructuras críticas (IC) son un conjunto de recursos, servicios, tecnologías de la información y redes indispensables para el funcionamiento de los servicios públicos básicos. Su interrupción causaría un gran impacto sobre dichos servicios.